Blog de Zscaler

Reciba las últimas actualizaciones del blog de Zscaler en su bandeja de entrada

SuscribirseCargas de trabajo en la nube: Predicciones de ciberseguridad para 2024

El año 2023 se caracterizó por transiciones explosivas en el mercado de la seguridad en la nube, y todos los aspectos del ecosistema (proveedores, productos e infraestructura) sufrieron cambios significativos. De cara a 2024, la ciberseguridad para cargas de trabajo (VM, contenedores, servicios) en la nube pública seguirá evolucionando a medida que los clientes sigan logrando un equilibrio entre la adopción agresiva de la nube y el cumplimiento de las necesidades de seguridad corporativa. En este sentido, los CIO y los CISO plantearán a sus equipos el desafío de construir una plataforma de seguridad que consolide los productos puntuales, admita múltiples nubes (AWS, Azure y GCP) y se automatice para escalar las operaciones de seguridad. Como resultado, veremos cómo la arquitectura Zero Trust lidera la seguridad de las cargas de trabajo en la nube, la protección de datos en tiempo real y la aplicación centralizada de políticas. Estas son las cinco tendencias principales que creemos que se desarrollarán en 2024.

1. Aumentará el movimiento lateral de amenazas hacia las nubes desde los entornos locales

La nube es hacia donde se dirigen los activos más valiosos de las organizaciones: las aplicaciones y los datos. Los atacantes están empleando técnicas innovadoras que implican comprometer la red local de una organización y trasladarse lateralmente a su dominio en la nube. Estas técnicas están ganando popularidad entre los malintencionados a medida que persisten las inconsistencias entre los entornos locales y de nube pública.

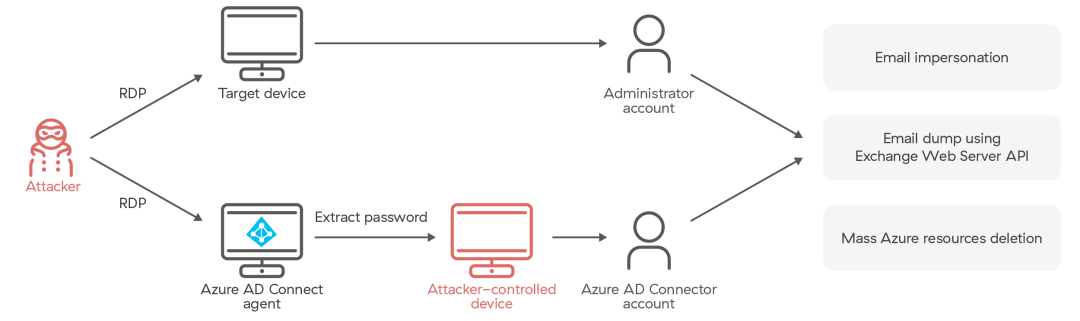

Un ataque detallado por el equipo de investigación de Microsoft Security (fuente: MERCURY y DEV-1084: Destructive attack on hybrid environment) ejemplifica esta tendencia. Los malintencionados comprometieron primero dos cuentas privilegiadas y luego las aprovecharon para manipular el agente Azure Active Directory (Azure AD) Connect. Dos semanas antes de implementar el ransomware, los malintencionados utilizaron una cuenta altamente privilegiada comprometida para obtener acceso al dispositivo donde estaba instalado el agente Azure AD Connect. Estimamos con alta confianza que estos malintencionados utilizaron luego la herramienta AADInternals para extraer credenciales en texto plano de una cuenta privilegiada de Azure AD. Estas credenciales se utilizaron posteriormente para pasar del entorno local objetivo al entorno Azure AD objetivo.

Fig. El compromiso local gira hacia la nube pública

2. Los servicios sin servidor ampliarán significativamente la superficie de ataque

Las funciones sin servidor ofrecen una enorme simplicidad, permitiendo a los desarrolladores centrarse únicamente en escribir e implementar código sin preocuparse de su infraestructura subyacente. La adopción de arquitecturas basadas en microservicios seguirá impulsando el uso de funciones sin servidor debido a su reutilización, así como a su capacidad para acelerar el desarrollo de aplicaciones. Sin embargo, existe un importante riesgo de seguridad asociado a las funciones sin servidor, ya que interactúan con diversas fuentes de entrada y eventos, y a menudo requieren llamadas de HTTP o API para desencadenar acciones. También utilizan recursos de la nube como almacenes de blobs o de bloques, recurren a colas para secuenciar las interacciones con otras funciones y se conectan con dispositivos. Estos puntos de contacto aumentan la superficie de ataque, ya que muchos de ellos implican formatos de mensajes que no son de confianza y carecen de la supervisión o auditoría adecuadas para la protección estándar de la capa de aplicación.

Fig. Las funciones sin servidor pueden acceder a la pila completa de servicios adicionales, creando una amplia superficie de ataque

3. Las políticas de seguridad basadas en identidad se redefinirán en lo que respecta a la protección de la nube pública

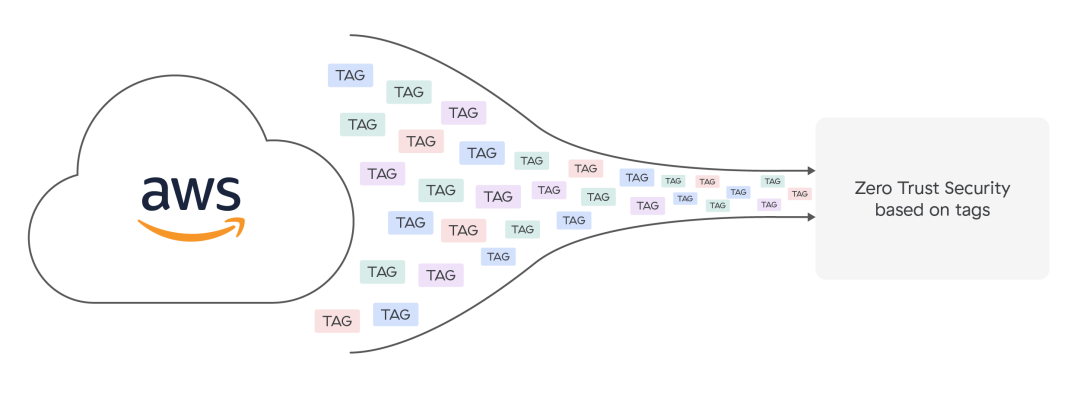

A medida que las cargas de trabajo empiecen a proliferar en las nubes públicas, cada CSP aportará sus propias capacidades de identidad dispares. A diferencia de lo que ocurre con los usuarios, no existe un sistema (Active Directory) que regule a todos. Los departamentos de TI seguirán lidiando con perfiles de identidad desconectados entre las instalaciones, la nube privada y la nube pública para las cargas de trabajo. Dicho esto, en 2024, los equipos de seguridad seguirán lidiando con múltiples atributos de carga de trabajo a la hora de redactar sus políticas de seguridad, y las abstracciones de más alto nivel (como las etiquetas definidas por el usuario) se empezarán a adoptar cada vez más como tales. Esto impulsará la uniformidad entre la ciberseguridad y otras funciones de gestión de recursos (facturación, controles de acceso, autenticación, informes) para las cargas de trabajo en la nube.

Fig. Las etiquetas definidas por el usuario se utilizarán para implementar una arquitectura Zero Trust para proteger las cargas de trabajo en la nube

4. Las empresas evaluarán e implementarán plataformas de seguridad en la nube que admitan múltiples nubes públicas.

La contratación de personal y la creación de arquitecturas especializadas para asegurar cada nube pública hará que los equipos de seguridad tengan la responsabilidad de buscar las soluciones que mejor les funcionen. Las empresas evaluarán las herramientas de los CSP, como las soluciones puntuales de firewall en la nube, pero buscarán cada vez más arquitecturas que puedan centralizar sus definiciones de políticas de seguridad en la nube, su aplicación y sus correcciones. Solo cuando la ciberprevención se ofrece desde una plataforma central puede aplicarse la ciberdefensa a todas las cargas de trabajo, no solo a unas pocas selectivas.

5. La voluntad de los CIO de cubrir sus apuestas en AWS, Azure y GCP dictará la implementación de herramientas de seguridad que puedan abarcar múltiples nubes.

Cuando se trata de mejores prácticas de proveedores, los CIO buscan diversificar sus carteras de infraestructura de nube. Esto les permite reducir la dependencia de un único proveedor, integrar la infraestructura heredada de fusiones y adquisiciones y aprovechar los mejores servicios de diferentes nubes públicas, como Google Cloud BigQuery para el análisis de datos, AWS para aplicaciones móviles y Oracle Cloud para ERP.

Fig. Marco de responsabilidad compartida de AWS para proteger los recursos de la nube. [SOURCE]

Todos los proveedores de servicios en nube predican la noción de "responsabilidad compartida" cuando se trata de ciberseguridad, haciendo recaer en el cliente la responsabilidad de implementar una infraestructura de seguridad para sus recursos en la nube. Los expertos en TI se asegurarán de elegir una plataforma de ciberseguridad que pueda admitir múltiples entornos de nube pública. Los clientes no pueden contemplar la idea de herramientas de seguridad separadas para cada nube pública, sino que se estandarizarán en una plataforma para todas sus necesidades.

La implementación de cargas de trabajo en la nube pública no es una tendencia nueva en el mundo corporativo, pero el tema de la seguridad de las cargas de trabajo en la nube sigue siendo cada vez más polémico. Aunque todavía no hay respuestas claras, hay algunas indicaciones sobre hacia dónde se orientarán los clientes en 2024. En concreto, Zero Trust, ya que proporciona un beneficio inmediato a corto plazo y un marco sólido para la seguridad de la carga de trabajo en la nube en el futuro. ¿Quiere saber más sobre Zero Trust para las cargas de trabajo en la nube? Haga clic aquí para ver más perspectivas de Zscaler.

Este blog forma parte de una serie de blogs que ofrecen declaraciones prospectivas sobre el acceso y la seguridad en 2024. El próximo blog de esta serie cubre las predicciones sobre Zero Trust.

Declaraciones prospectivas

Este blog contiene previsiones sobre el futuro basadas en las creencias y suposiciones de nuestra directiva y en la información actualmente disponible para nuestra directiva. Las palabras "creer", "puede", "será", "potencialmente", "estimar", "continuar", "anticipar", "pretender", "podría", "sería", "proyecto", "plan", "esperar" y expresiones similares que transmiten incertidumbre sobre eventos o resultados futuros tienen por objeto identificar declaraciones prospectivas. Estas previsiones sobre el futuro incluyen, entre otras, declaraciones relativas a: predicciones sobre el estado del sector de la ciberseguridad en el año 2024 y nuestra capacidad para capitalizar dichas oportunidades de mercado.; los beneficios previstos y el aumento de la adopción en el mercado de los "modelos como servicio" y la arquitectura Zero Trust para combatir las ciberamenazas; y opiniones sobre la capacidad de la IA y el aprendizaje automático para reducir los tiempos de respuesta de detección y reparación, así como para identificar y detener proactivamente las ciberamenazas. Estas declaraciones prospectivas están sujetas a las disposiciones de puerto seguro creadas por la Ley de Reforma de Litigios de Valores Privados de 1995. Estas declaraciones prospectivas están sujetas a una serie de riesgos, incertidumbres y suposiciones, y una cantidad significativa de factores podrían causar que los resultados reales difieran sustancialmente de las declaraciones hechas en este blog, incluidos, entre otros, los riesgos de seguridad y los eventos desconocidos por Zscaler en el momento de elaboración de este blog y las suposiciones sobre las que se basan nuestras predicciones con respecto al sector de la ciberseguridad en el año 2024.

Los riesgos e incertidumbres específicos de la actividad de Zscaler se exponen en nuestro Informe Trimestral más reciente sobre el Formulario 10-Q presentado ante la Comisión de Bolsa y Valores ("SEC") el 7 de diciembre de 2022, que está disponible en nuestro sitio web en ir.zscaler.com y en el sitio web de la SEC en www.sec.gov. Todas las declaraciones prospectivas contenidas en este comunicado se basan en la limitada información de que dispone actualmente Zscaler en la fecha presente, que está sujeta a cambios, y Zscaler no se compromete a actualizar ninguna declaración prospectiva realizada en este blog, incluso si en el futuro se dispusiera de nueva información, salvo que así lo exija la ley.

¿Este post ha sido útil?

Reciba las últimas actualizaciones del blog de Zscaler en su bandeja de entrada

Al enviar el formulario, acepta nuestra política de privacidad.